VR眼镜原理大揭秘

demi 在 周二, 01/08/2019 - 11:46 提交

VR即Virtual Reality,意思是“虚拟现实”,是一种可以创建和体验虚拟世界的计算机仿真系统。它利用计算机生成一种模拟环境,是一种多源信息融合的、交互式的三维动态视景和实体行为的系统仿真使用户沉浸到该环境中。

在VR领域里,最被大家所熟知的就是VR眼镜了。VR眼镜是“虚拟现实头戴式显示器设备”的简称,亦可称为VR头显。

VR眼镜原理

VR眼镜的主要配置就是两片透镜。VR透镜属于成像光学设计,透镜表面设计有平凸(非球面)、双凸和凹凸效果,透镜边缘薄,中心厚。凸透镜能修正晶状体的光源的角度,使其重新被人眼读取,达到增大视角、将画面放大、增强立体效果的作用,让人有身临其境的感觉。

如果没有凸透镜做VR的眼镜,所看到的画面就很小,视觉效果就欠佳。因为光束是从不同角度射到晶状体上的,所以会感觉眼睛与事物的距离较远,而事实上距离并没有那么远。

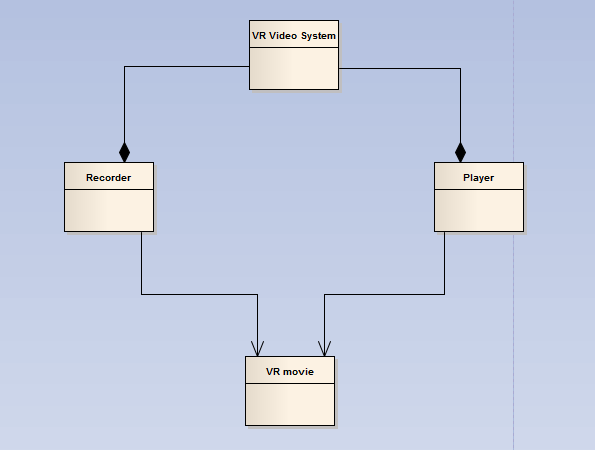

VR眼镜的核心是显示技术。显示技术包括:交错显示、画面交换、视差融合。

交错显示